Android es siempre el objetivo de los ataques. Una ola de infecciones FluBot se está extendiendo por Europa, que es capaz de robar información financiera confidencial y toneladas de otros datos. También se ha observado en Polonia.

FluBot apareció en España, donde se registró Más de 60.000 heridos (Datos de marzo de 2021). Según los informes, el malware ha recopilado más de 11 millones de números de teléfono. Esto quiere decir que es el número uno de cada cuatro españoles. Además, los ataques no se limitan a este país. Hasta la fecha, la actividad de FluBot se ha observado, entre otros, en Italia, Alemania, los Países Bajos, Noruega, Suecia, Japón, Hungría y, desafortunadamente, en Polonia. Solo en el Reino Unido, ha infectado más de 7.000 dispositivos y es relativamente nuevo allí.

ser visto: Android permite que las aplicaciones lean datos de contacto para COVID-19

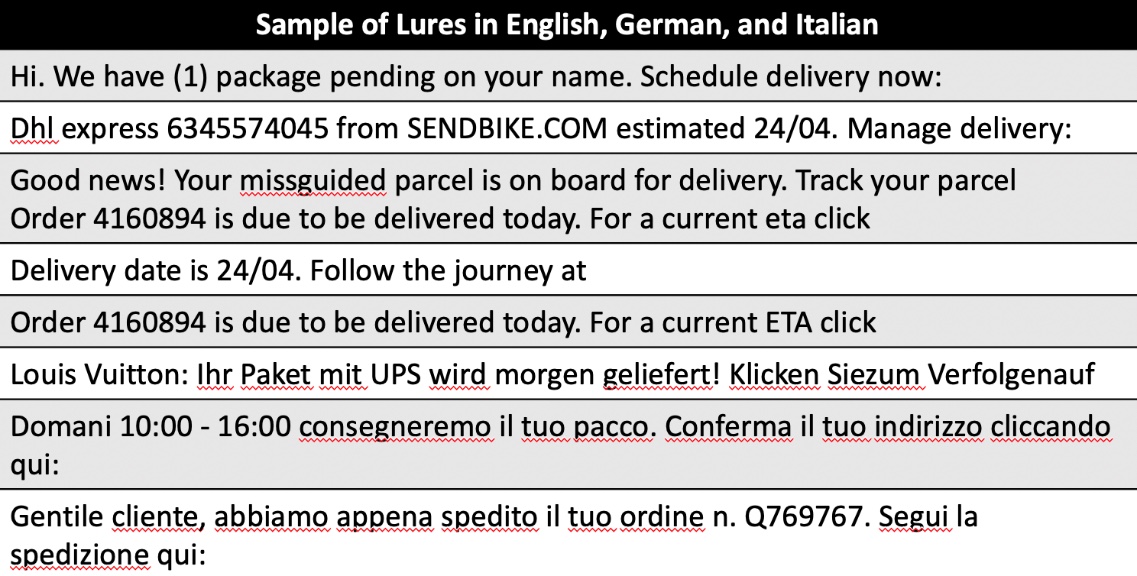

ataque Comienza con un mensaje SMSConvence al usuario de que instale el componente malicioso. Por lo general es Disfrazado como un aviso de la empresa de mensajería. (DHL, FedEx, Correos). Los analistas de Proofpoint han mostrado algunos ejemplos:

Realmente es un clásico. El mensaje contiene información sobre el paquete y un enlace donde se afirma que se rastrea. Los enlaces pueden llevar a varios sitios: la campaña solo en inglés cubre más de 700 industrias diferentes. El malware real se descarga desde aquí: una aplicación infectada que llevará a cabo las siguientes etapas del ataque.

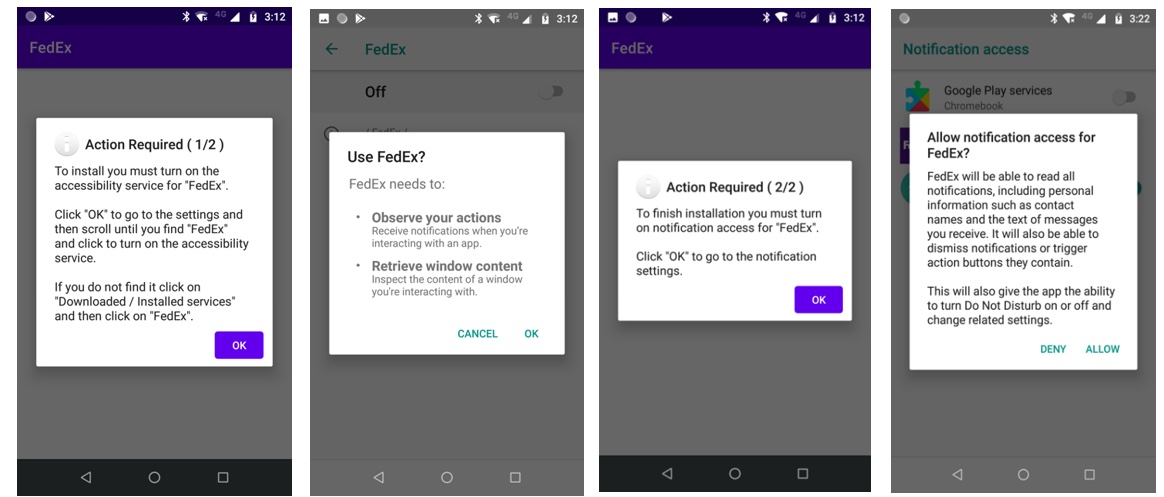

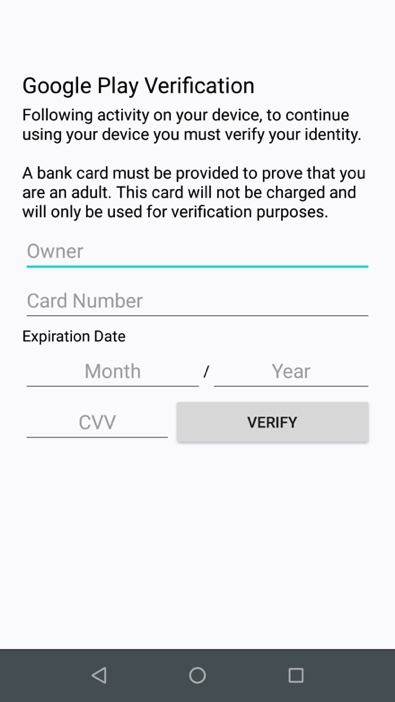

FluBot utiliza la capacidad de ejecutar su aplicación a través de la aplicación actualmente en uso en el teléfono. Puede aparecer una ventana emergente al utilizar la banca móvil, la aplicación financiera, carteras de criptomonedas y similares. Mostrará una página de inicio de sesión falsa o una plantilla para información confidencial, como una verificación de tarjeta de pago falsa en Google Pay, como se muestra a continuación. Si la víctima no se da cuenta de esto a tiempo, le dará los datos a los delincuentes.

FluBot también combina la agenda telefónica, los mensajes, las notificaciones y la información de las aplicaciones instaladas. Para ello, utiliza las funciones de accesibilidad de Android.

Incluso se han enviado scripts en inglés y alemán a números en los EE. UU., Por lo que esperamos que FluBot cruce el océano pronto. Sin embargo, todavía no ofrece una campaña integral contra los estadounidenses. Por ahora, se puede decir que FluBot es un fenómeno europeo.

Los sospechosos están bajo custodia, pero FluBot se vuelve loco

Policía española Cuatro sospechosos fueron arrestados por dirigir la campaña FluBot. Sin embargo, esto no evitó que la infección se propagara. Las autoridades alemanas y británicas advierten a los ciudadanos contra los mensajes de texto falsos. Siempre que las personas estén dispuestas a abrir el enlace en dicho mensaje, FluBot se propagará y seguirán otras amenazas. Es probable que la campaña se ejecute automáticamente y cuantas más personas reúnas, más objetivos potenciales podrás conseguir.

ser visto: APKPure se ha infectado con un caballo de Troya. Usuarios de Huawei con HMS: este podría ser su problema

Entonces, la mejor línea de defensa sería la precaución. Si no está esperando ningún paquete, ignore estos mensajes. Si está esperando un envío, pídale al remitente que rastree la información y use el sitio web del transportista, no enlaces sospechosos de SMS que no saben quién

Fuente de la imagen: Wikimedia, Proofpoint

Fuente del texto: Proofpoint, informe PRODAFT

«Evangelista de Internet. Escritor. Adicto al alcohol. Amante de la televisión. Lector extremo. Adicto al café. Se cae mucho».

More Stories

Calle Francesa Española | Warszawa.pl

Una conmovedora confesión en el nuevo programa Shishhubak. «Quería cortarme la cara»

Un incidente escandaloso durante la cobertura en vivo. Hay respuesta policial